Par Xavier Raufer.

![]() Xavier Raufer vient de publier cette étude intéressante par l’expertise minutieuse de son auteur et par la richesse des informations qu’elle contient sur un sujet du présent et du futur d’une importance évidente. Même si cela sort un peu de nos centres habituels d’intérêt et peut-être justement pour cette raison même nous ne pouvons manquer de nous en tenir informés La publication sera en 5 fois, chaque jour à compter de ce jour. Le texte est truffé de termes anglais, sans doute inévitables en l’espèce. JSF

Xavier Raufer vient de publier cette étude intéressante par l’expertise minutieuse de son auteur et par la richesse des informations qu’elle contient sur un sujet du présent et du futur d’une importance évidente. Même si cela sort un peu de nos centres habituels d’intérêt et peut-être justement pour cette raison même nous ne pouvons manquer de nous en tenir informés La publication sera en 5 fois, chaque jour à compter de ce jour. Le texte est truffé de termes anglais, sans doute inévitables en l’espèce. JSF

Escrocs, espions, mégalos : bienvenue chez les GAFA

« En général, les problèmes ont un prénom et un nom. » Joseph Staline

Etats-Unis : effarantes révélations (22)

A l’automne 2018, des pirates dit « White Hat » (23) reçoivent du Government Accountability Office (Cour des Comptes américaine) la mission d’infiltrer les systèmes d’armes du Pentagone, high-tech et informatisés : missiles nouvelle génération, propulseurs de vecteurs nucléaires (24), etc. (coût total, $ 1 600 milliards…) en un test de vulnérabilités digitales. Nombre de ces systèmes – à la sécurité longtemps négligée – sont vite neutralisés ; certains sont contrôlés en temps réel, les pirates y voyant agir les opérateurs militaires. 86 de ces systèmes d’armes ont des mots de passe si enfantins, sont si mal protégés, que les pirates maquillent leur page d’accueil en écran de flipper, exigeant 50 cents pour y lancer une nouvelle partie… Il est ensuite révélé que même des systèmes d’armes nucléaires seraient piratables. On imagine les conséquences terrifiantes d’une séquence piratage – fausse alerte – riposte nucléaire. Au royaume des espions maladroits (25)

Au printemps 2019, des élus du Congrès et des journalistes révèlent le pot-aux-roses. Concrètement, comment Washington a-t-il des éléments cruciaux de son arsenal cyber-offensif ? Début 2016, lors d’une cyber-attaque de la NSA sur des ordinateurs chinois sensibles, d’audacieux informaticiens chinois capturent le code des cyberarmes furtives américaines Eternal Synergy et Double Pulsar ; puis les reconfigurent et les renvoient à l’adversaire : alliés des Etats-Unis, entreprises d’Europe et d’Asie, etc. Connus sous le sobriquet de Buckeye Group (Buckeye = marron, marronnier), ces pirates chinois seraient proches du ministère chinois de la Sécurité d’Etat.

De mars à août 2016, de premières cyberarmes sont déposées sur le Dark Web par les mystérieux pirates Shadow Brokers. Peu après, ces pépites offensives de la NSA tombent aux mains de pirates russes, nord coréens, etc. Nouveau dépôt de cyber-armes sur le Dark Web en avril 2017 et à la fin, scénario-catastrophe pour le renseignement des Etats-Unis, contraint d’interrompre en hâte d’ultra-secrètes opérations – et voyant ses propres armes les frapper en boomerang, eux et leurs alliés (26).

Auparavant, les malware sophistiqués ciblant les ordinateurs du programme nucléaire iranien s’étaient retrouvés sur WikiLeaks, ensuite utilisés dans le monde pour des cyber-intrusions (Belgique, Hongkong, Luxembourg, Philippines, Vietnam, etc.) dans l’informatique d’organismes scientifiques, d’institutions de recherche, de ministères, etc. Réaction de la NSA à toutes ces révélations : pas de commentaires. A la fin, tout le monde s’y met (27).

Piratages, marché noir des logiciels d’intrusion et cyber-armes ; inquiétants transferts de technologies ; officiels et experts de la cyber-sécurité passant au privé : nouvelle cyber-guerre, cyber-espionnage, les cartes sont rebattues, tout ou presque est à vendre au plus offrant – notamment aux riches pétro-monarques du Golfe, marché privé estimé en 2018 à ± 12 $milliards par an. Des industriels veulent percer les secrets de la concurrence ; des Etats, en savoir le plus et le plus tôt possible sur les médias et journalistes, les rivaux régionaux, les ONG critiques, les dissidents et militants humanitaires, etc. Prétexte parfait : « lutter contre le terrorisme », les mafias et trafics, etc.

Dans ce favorable contexte et sans vrai contrôle, prolifèrent ainsi des sociétés de cyber-espionnage : les instances de régulation regardent ailleurs lorsque des intérêts diplomatiques ou stratégiques sont en jeu et, dans un monde où le cyber mute à toute vitesse, les lois numériques de maints pays sont inadaptées, dépassées – ou inexistantes. Dans ce vaste silence, quel est le marché high-tech le plus prometteur de ces cyber-espions ? L’interception des flux d’information au point d’arrivée, sur les smartphones.

Idiots utiles libertariens et Big Brother NSA-CIA (Yasha Levine, op. cit.)

Nous parlerons ici des enfants d’Ayn Rand (28) et de Harry Potter. Au début de la décennie 1990, de libertaires codeurs de la Silicon Valley se prennent à rêver à l’arme anarchiste absolue, conjonction de l’anonymat total et d’une intraçable monnaie digitale ? Ils priveront l’ennemi étatique de son meilleur outil de contrôle de l’économie, de la société, de la vie des gens. Les gouvernements, la police, les militaires, les espions, les régulateurs et le fisc deviendront impuissants. Pour ces CYPHERPUNKS, cette mondiale révolution suscitera le monde de leur rêves : décentralisé, fondé sur le libre marché et l’association volontaire.

Nous parlerons ici des enfants d’Ayn Rand (28) et de Harry Potter. Au début de la décennie 1990, de libertaires codeurs de la Silicon Valley se prennent à rêver à l’arme anarchiste absolue, conjonction de l’anonymat total et d’une intraçable monnaie digitale ? Ils priveront l’ennemi étatique de son meilleur outil de contrôle de l’économie, de la société, de la vie des gens. Les gouvernements, la police, les militaires, les espions, les régulateurs et le fisc deviendront impuissants. Pour ces CYPHERPUNKS, cette mondiale révolution suscitera le monde de leur rêves : décentralisé, fondé sur le libre marché et l’association volontaire.

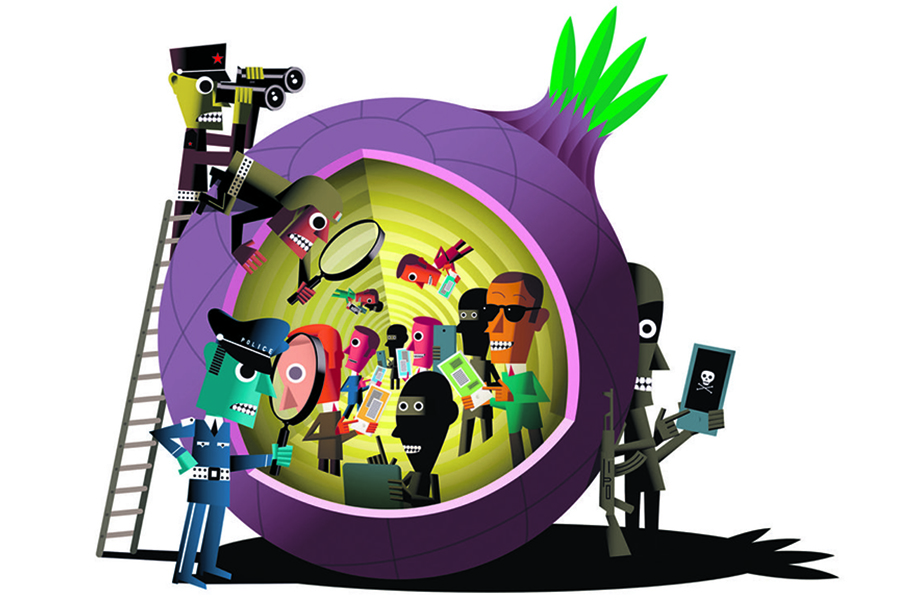

Première étape – nous sommes en 1992 – l’anonymat total sur Internet, comme la cape d’invisibilité de Harry Potter. Chiffrage puissant, technologie forte d’anonymisation : cet idéal logiciel est nommé TOR, pour The Onion Router, de par son architecture informatique en couches superposées, comme les pelures d’un oignon.

Un rêve pour tout fraudeur, escroc, criminel ou terroriste : l’acte illicite, quel qu’il soit, ne débute-t-il pas toujours par la dissimulation de son identité ? On imagine l’horreur de Washington, la panique de Silicon Valley… Or pas du tout : dès l’origine, le libertaire logiciel Tor est le chouchou de ces deux centres majeurs de la puissance américaine.

Dès l’origine et pour ce qu’on connaît, le projet TOR ainsi est financé, par millions de dollars et dans la seule orbite de l’Etat américain, par le Broadcasting Board of Governors (Radio Free Europe, Radio Liberty, Voice of America, radio Free Asia), Département d’Etat, au nom de la « Democracy Assistance » ; par la DARPA, l’US Navy, l’US Army (Cyber Threats Analytics Program), par divers outils militaires tel le « Space and Naval Warfare System Command » ; par le Stanford Research Institute, etc. Fondateur du projet TOR et ancien de la NSA, Roger Dingledine ne cache pas cette proximité : « I contract for the US government to build anonymity technology for them and deploy it » (29).

Les GAFA et Washington seraient-ils de suicidaires nigauds ? Pas du tout. Boîte noire et pince-monseigneur digitale : pourquoi Washington adore TOR TOR est en fait un mondial couteau suisse high-tech servant la puissance américaine :

- Honey Trap (piège à miel) génial, TOR fascine tous les malfaiteurs, fraudeurs, terroristes, trafiquants, escrocs, activistes et rebelles de la planète ; tout individu ou entité en quête de communications secrètes s’y rue – d’autant plus qu’on le croit étanche ! Le libertarien Vatican de l’Electronic Frontier Foundation le déclare inviolable et résistant à la NSA ? Laquelle n’en déclare pas moins en 2012 : « Une masse critique de nos cibles utilisent TOR ; les en chasser serait contre-productif ». Et pour cause : à l’abri du soi-disant incassable TOR, les usagers sont plus bavards, alors qu’ils s’y désignent eux-mêmes – par leur seule présence – comme cibles d’une surveillance accrue.

Car en fait, la CIA/NSA contrôlent le système d’opération sous-jacent de TOR et y récupèrent ce qu’ils veulent, quand ils veulent. Ainsi se résout l’apparente contradiction : TOR DOIT exister et Washington DOIT voir dedans. Preuve : en 2013, le libertarien Ross Ullbricht (Dread Pirate Roberts sur Internet) monte sous TOR Silk Road, cybermarché noir de l’illicite : stupéfiants, armes, outils de piratage, commandite de tueurs à gage, etc. Croyant à son total anonymat, il gagne des fortunes durant deux ans ; bien sûr, d’autres s’y ruent, clones de Silk Road, sites pédopornographiques, etc. Mais en septembre 2015, Ross Ullbricht est arrêté par le FBI dans une bibliothèque publique de San Francisco et condamné à deux fois la perpétuité absolue. Depuis, des sites criminels du Dark Net (pédophilie, etc.) sont régulièrement démantelés.

Car en fait, la CIA/NSA contrôlent le système d’opération sous-jacent de TOR et y récupèrent ce qu’ils veulent, quand ils veulent. Ainsi se résout l’apparente contradiction : TOR DOIT exister et Washington DOIT voir dedans. Preuve : en 2013, le libertarien Ross Ullbricht (Dread Pirate Roberts sur Internet) monte sous TOR Silk Road, cybermarché noir de l’illicite : stupéfiants, armes, outils de piratage, commandite de tueurs à gage, etc. Croyant à son total anonymat, il gagne des fortunes durant deux ans ; bien sûr, d’autres s’y ruent, clones de Silk Road, sites pédopornographiques, etc. Mais en septembre 2015, Ross Ullbricht est arrêté par le FBI dans une bibliothèque publique de San Francisco et condamné à deux fois la perpétuité absolue. Depuis, des sites criminels du Dark Net (pédophilie, etc.) sont régulièrement démantelés.

- Regime Change : TOR est aussi un superbe outil de disruption : durant le printemps arabe de 2010-2013, ce logiciel paralyse et aveugle la répression.

- Espionnage : enfin, les espions américains sont efficacement noyés dans la masse des usagers de TOR : car de fait, rien ne se voit plus qu’un poisson hors de l’eau… Pourquoi la Silicon Valley adore aussi TOR ? [A suivre] ■

Notes

22. New York Times International – 12/10/2018 » Terrifying targets for malevolent hackers ».

23. « Gentils », à l’inverse des « méchants » Black Hat. Washington persiste dans sa binaire logique « good guy, bad guy », oubliant que les porteurs de ces fixes et simplettes étiquettes sont souvent des mercenaires, agissant pour qui paie. Rappel : la vipérine rosserie des Mémoires de Saint-Simon, sur Monseigneur le duc de Savoie qui « …n’achève une guerre dans le même camp qu’au début, que quand il a trahi un nombre pair de fois ».

24. Ces tests portent plus largement sur des sous-marins, missiles, fusées d’emport de charges, radars, avions de chasse, destroyers, satellites, hélicoptères, etc.

25. New York Times International – 8/05/2019 « How spies from China grabbed US cyber gun ».

26. Selon l’étude sur les marchés du Dark Web (2016, RAND corp.), 62% des produits y étant vendus sont des stupéfiants, précurseurs et médicaments opiacés, et 17% des biens contrefaits, piratés, etc.

27. New York Times International – 23/03/2019 « New age of warfare lets small nations spy ».

28. Ayn Rand (Alissa Rosenbaum) 1905-1982, est la doctrinaire libertarienne par excellence (« l’intérêt personnel rationnel ») – quoiqu’elle rejette cette étiquette. Immensément influente aux Etats-Unis, son égoïsme forcené séduit peu ailleurs.

29. R. Dingledine, 3e Wizards of OS conférence, 11 juin 2004, Berlin, extrait de son CV

Ces articles assez arides et bourrés de chiffres m’ont finalement intéressée. Les royalistes doivent connaître le monde actuel le plus possible. La part de ce monde que Xavier Raufer décrit est plutôt terrifiante. Il faut le savoir. Merci.